Sveitsiläisen turvallisuustutkijan mukaan laajasti käytetty välityspalvelin, jonka uskotaan tarjoavan nimettömiä web-surffauksia ja jota käytetään verkon ylläpitäjien kieltojen kieltämiseen pääsemästä Facebookin kaltaisille sivustoille, paljastaa usein arkaluontoisia tietoja käyttäjistään.

Glype on pieni osa PHP-koodia, joka reitittää verkkosivupyynnöt muiden ohjelmistoa käyttävien verkkosivujen kautta, kertoi tutkija, joka johtaa Sveitsin turvallisuusblogia ja Zeus Tracker -projektia. Hän haluaa pysyä tuntemattomana.

[Hallitse tietoturvasi interaktiivisella iGuide Security -palvelulla. | Pysy ajan tasalla uusimmista tietoturvakehityksistä Security Central -uutiskirjeen avulla. ]

Glype-koodin avulla joku voi esimerkiksi käyttää Facebookia töissä, vaikka kyseinen sivu olisi estetty, koska näyttää siltä, että liikenne tulee välityspalvelinta käyttävältä verkkosivulta. Monet yritykset estävät nyt sivustot, kuten Facebook.

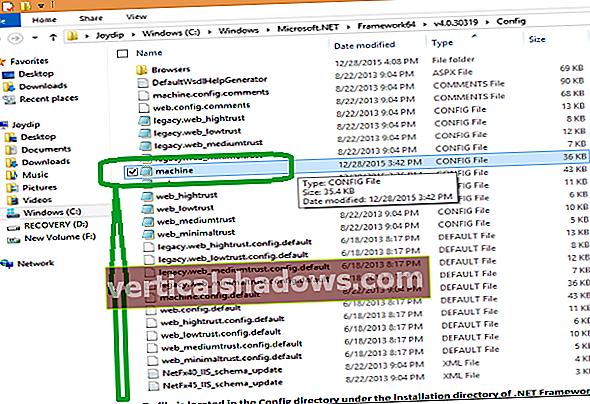

Glype-koodi on ilmainen, ja kuka tahansa voi asentaa sen verkkosivulleen. Mutta Glype määritetään usein väärin, tutkija sanoi. Sen avulla joku, joka käyttää Glype-välityspalvelinta, voi käynnistää lokin, joka näyttää käyttäjän IP-osoitteen (Internet Protocol), minkä sivuston he pyysivät ja kellonajan.

Monet niistä henkilöistä, jotka käyttävät Glype-välityspalvelinta, eivät ole sammuttaneet tätä kirjaustoimintoa, ja mikä vielä pahempaa, ovat tehneet sen verkkoon, mikä tarkoittaa, että URL-osoitteita voidaan manipuloida paljastamaan täydelliset lokit.

Tutkija tarkasti noin 20 Glype-välityspalvelinta, löysi 1700 lokitiedostoa ja yli miljoona yksilöllistä IP-osoitetta. "Siellä on kymmeniä tällaisia" epävarmoja "valtakirjoja", hän sanoi pikaviestinä perjantaina.

Glypen suurimpien käyttäjien joukossa on ihmisiä Kiinassa hänen tutkimuksensa mukaan. Jotkut Glypeä käyttävistä suosituimmista sivustoista olivat kiinalaisia pornografisia sivustoja, YouTube ja Facebook.

Lisätutkimukset osoittivat, että monet sivupyyntöjä tekevistä IP-osoitteista olivat hallitus- ja sotilaallisissa virastoissa ympäri maailmaa, vaikka tutkija kieltäytyi määrittelemästä virastoja.

Eräässä tapauksessa tutkija löysi hallituksen käyttäjän, joka vieraili Facebookissa.

"Lokitiedostot tarjoavat linkin ulkoministeriön työntekijän profiiliin", tutkija kirjoitti. "Tarkastellessani profiilia huomasin juuri, että tämä käyttäjä on tietysti ulkoministeriön turvallisuuspalvelun työntekijä."

Henkilön Facebook-sivun yksityisyysasetuksista riippuen voi olla mahdollista tarkastella henkilökohtaisia tietoja ja saada kattavampi kuva siitä, kuka kyseinen verkkosurffaaja käyttää Glypeä.

"Jos tämä olisi tiedustelupalvelutoiminta, sinulla olisi nyt hallituksen tai armeijan työntekijän henkilöllisyys, hänen virastonsa nimi, kaikki hänen verkossa olevat jaetut henkilökohtaiset tiedot sekä koko hänen sosiaalinen verkosto", kirjoitti toimitusjohtaja Jeffrey Carr GreyLogicin blogista IntelFusion. "Se ei tule paljon paremmaksi kuin tämä avoimen lähdekoodin älykkyyden (OSINT) maailmassa."

Vaikka jotkut ihmiset eivät olisikaan määrittäneet väärin Glype-kirjausominaisuuksia, he voisivat silti nähdä, missä kaikki palvelimensa kautta saapuneet käyttäjät menivät verkossa, tutkija sanoi. Ihmisten ei pitäisi luottaa satunnaiseen Glypeä käyttävään verkkosivuun, hän sanoi.

Vaihtoehtoinen välityspalvelin nimeltä The Onion Router tai TOR tarjoaa paljon korkeamman nimettömyyden, mutta on myös paljon hitaampaa, tutkija sanoi.

TOR on maailmanlaajuinen palvelinverkko, jota käytetään tekemään web-surffauksesta anonyymi reitittämällä satunnaisesti liikenne monien palvelimien kautta peittämällä kriittisiä tietoja, kuten jonkun todellinen IP (Internet Protocol) -osoite. TOR-palvelimet eivät myöskään pysty tunnistamaan sivupyynnössä käytettyjen TOR-palvelimien koko ketjua.